SSH-туннель обеспечивает безопасное зашифрованное соединение для доступа к консоли удаленного I2P router или другим сервисам. Это руководство показывает, как создавать SSH-туннели в системах Windows, Linux и Mac.

Что такое SSH-туннель?

SSH-туннель — это метод безопасной маршрутизации данных и информации через зашифрованное SSH-соединение. Представьте его как создание защищённого «трубопровода» через интернет — ваши данные передаются через этот зашифрованный туннель, не позволяя никому перехватить или прочитать их по пути.

SSH-туннелирование особенно полезно для:

- Доступ к удалённым I2P router’ам: Подключайтесь к консоли I2P, запущенной на удалённом сервере

- Безопасные соединения: Весь трафик шифруется от конца до конца

- Обход ограничений: Получайте доступ к сервисам на удалённых системах, как если бы они были локальными

- Проброс портов: Сопоставьте локальный порт с удалённым сервисом

В контексте I2P вы можете использовать SSH-туннель для доступа к консоли вашего I2P router (обычно на порту 7657) на удалённом сервере, перенаправив его на локальный порт на вашем компьютере.

Предварительные требования

Перед созданием SSH-туннеля вам потребуется:

- SSH-клиент:

- Windows: PuTTY (бесплатная загрузка)

- Linux/Mac: Встроенный SSH-клиент (через Terminal)

- Доступ к удалённому серверу:

- Имя пользователя для удалённого сервера

- IP-адрес или имя хоста удалённого сервера

- SSH-пароль или аутентификация на основе ключей

- Доступный локальный порт: Выберите неиспользуемый порт в диапазоне 1-65535 (для I2P обычно используется 7657)

Понимание команды Tunnel

Команда SSH-туннеля следует этой схеме:

ssh -L [local_port]:[destination_ip]:[destination_port] [username]@[remote_server]

Объяснение параметров: - local_port: Порт на вашей локальной машине (например, 7657) - destination_ip: Обычно 127.0.0.1 (localhost на удалённом сервере) - destination_port: Порт службы на удалённом сервере (например, 7657 для I2P) - username: Ваше имя пользователя на удалённом сервере - remote_server: IP-адрес или имя хоста удалённого сервера

Пример: ssh -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Это создаёт туннель, где: - Локальный порт 7657 на вашей машине перенаправляется на… - Порт 7657 на localhost удалённого сервера (где запущен I2P) - Подключение выполняется от имени пользователя i2p к серверу 20.228.143.58

Создание SSH-туннелей в Windows

Пользователи Windows могут создавать SSH-туннели с помощью PuTTY, бесплатного SSH-клиента.

Step 1: Download and Install PuTTY

Загрузите PuTTY с putty.org и установите его на вашу систему Windows.

Step 2: Configure the SSH Connection

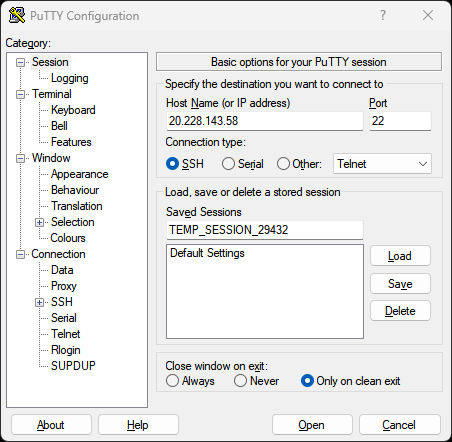

Откройте PuTTY и настройте ваше соединение:

- В категории Session:

- Введите IP-адрес или имя хоста вашего удалённого сервера в поле Host Name

- Убедитесь, что в поле Port установлено значение 22 (стандартный порт SSH)

- Тип соединения должен быть SSH

Step 3: Configure the Tunnel

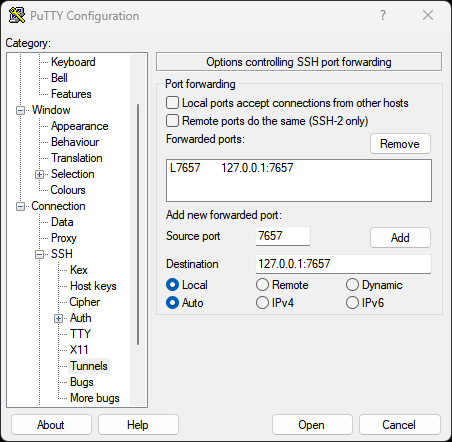

Перейдите в Connection → SSH → Tunnels в боковой панели слева:

- Исходящий порт: Введите локальный порт, который хотите использовать (например,

7657) - Назначение: Введите

127.0.0.1:7657(localhost:порт на удалённом сервере) - Нажмите Добавить, чтобы добавить tunnel

- Tunnel должен появиться в списке «Переадресованные порты»

Step 4: Connect

- Нажмите Open, чтобы инициировать соединение

- Если вы подключаетесь впервые, появится предупреждение безопасности — нажмите Yes, чтобы доверять серверу

- Введите ваше имя пользователя, когда будет предложено

- Введите ваш пароль, когда будет предложено

После подключения вы можете получить доступ к удалённой консоли I2P, открыв браузер и перейдя по адресу http://127.0.0.1:7657

Шаг 1: Скачайте и установите PuTTY

Чтобы избежать повторной настройки каждый раз:

- Вернитесь в категорию Session

- Введите имя в поле Saved Sessions (например, “I2P Tunnel”)

- Нажмите Save

- В следующий раз просто загрузите эту сессию и нажмите Open

Creating SSH Tunnels on Linux

В системах Linux SSH встроен в терминал, что делает создание туннелей быстрым и простым.

Шаг 2: Настройка SSH-соединения

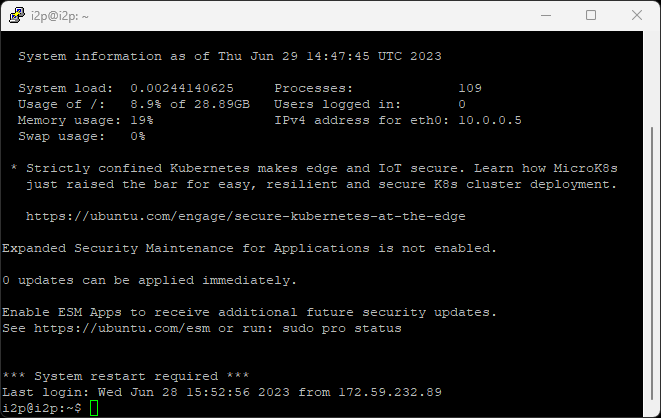

Откройте терминал и выполните команду SSH-туннеля:

ssh -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Замените: - 7657 (первое вхождение): Желаемый локальный порт - 127.0.0.1:7657: Адрес назначения и порт на удалённом сервере - i2p: Ваше имя пользователя на удалённом сервере - 20.228.143.58: IP-адрес вашего удалённого сервера

При появлении запроса введите пароль. После подключения туннель становится активным.

Получите доступ к удаленной консоли I2P по адресу http://127.0.0.1:7657 в вашем браузере.

Шаг 3: Настройка туннеля

Туннель остается активным до тех пор, пока запущена SSH-сессия. Чтобы поддерживать его работу в фоновом режиме:

ssh -f -N -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Дополнительные флаги: - -f: Запускает SSH в фоновом режиме - -N: Не выполнять удалённые команды (только туннель)

Чтобы закрыть фоновый туннель, найдите и завершите процесс SSH:

ps aux | grep ssh

kill [process_id]

Шаг 4: Подключение

Для лучшей безопасности и удобства используйте аутентификацию по SSH-ключу:

Сгенерируйте пару SSH-ключей (если у вас её ещё нет):

ssh-keygen -t ed25519 -C "your_email@example.com"Скопируйте ваш публичный ключ на удалённый сервер:

ssh-copy-id i2p@20.228.143.58Теперь вы можете подключиться без пароля:

ssh -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Creating SSH Tunnels on Mac

Системы Mac используют тот же SSH-клиент, что и Linux, поэтому процесс идентичен.

Необязательно: Сохраните свою сессию

Откройте Терминал (Программы → Утилиты → Терминал) и выполните:

ssh -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Замените: - 7657 (первое вхождение): Желаемый локальный порт - 127.0.0.1:7657: Адрес назначения и порт на удалённом сервере - i2p: Ваше имя пользователя на удалённом сервере - 20.228.143.58: IP-адрес вашего удалённого сервера

Введите пароль при запросе. После подключения откройте удалённую консоль I2P по адресу http://127.0.0.1:7657

Background Tunnels on Mac

Как и в Linux, вы можете запустить туннель в фоновом режиме:

ssh -f -N -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Использование терминала

Настройка SSH ключей на Mac идентична Linux:

# Generate key (if needed)

ssh-keygen -t ed25519 -C "your_email@example.com"

# Copy to remote server

ssh-copy-id i2p@20.228.143.58

Common Use Cases

Поддержание активности туннеля

Наиболее распространенный случай использования - доступ к консоли вашего удалённого I2P router:

ssh -L 7657:127.0.0.1:7657 user@remote-server

Затем откройте http://127.0.0.1:7657 в вашем браузере.

Использование SSH-ключей (Рекомендуется)

Перенаправление нескольких портов одновременно:

ssh -L 7657:127.0.0.1:7657 -L 7658:127.0.0.1:7658 user@remote-server

Это перенаправляет как порт 7657 (консоль I2P), так и 7658 (другой сервис).

Custom Local Port

Используйте другой локальный порт, если 7657 уже занят:

ssh -L 8080:127.0.0.1:7657 user@remote-server

Вместо этого откройте консоль I2P по адресу http://127.0.0.1:8080.

Troubleshooting

Использование терминала

Ошибка: “bind: Address already in use”

Решение: Выберите другой локальный порт или завершите процесс, использующий этот порт:

# Linux/Mac - find process on port 7657

lsof -i :7657

# Kill the process

kill [process_id]

Фоновые туннели на Mac

Ошибка: “Connection refused” или “channel 2: open failed”

Возможные причины: - Удалённый сервис не запущен (проверьте, что I2P router работает на удалённом сервере) - Файрвол блокирует соединение - Неверный порт назначения

Решение: Убедитесь, что I2P router запущен на удаленном сервере:

ssh user@remote-server "systemctl status i2p"

Настройка SSH-ключей на Mac

Ошибка: “Permission denied” или “Authentication failed”

Возможные причины: - Неверное имя пользователя или пароль - SSH-ключ настроен неправильно - SSH-доступ отключен на удаленном сервере

Решение: Проверьте учетные данные и убедитесь, что SSH-доступ включен на удаленном сервере.

Tunnel Drops Connection

Ошибка: Соединение разрывается после периода неактивности

Решение: Добавьте настройки keep-alive в ваш SSH конфиг (~/.ssh/config):

Host remote-server

ServerAliveInterval 60

ServerAliveCountMax 3

Security Best Practices

- Используйте SSH-ключи: Более безопасны, чем пароли, сложнее скомпрометировать

- Отключите аутентификацию по паролю: После настройки SSH-ключей отключите вход по паролю на сервере

- Используйте надёжные пароли: Если используете аутентификацию по паролю, применяйте сложный уникальный пароль

- Ограничьте доступ по SSH: Настройте правила файрвола для ограничения SSH-доступа только с доверенных IP-адресов

- Обновляйте SSH: Регулярно обновляйте клиентское и серверное ПО SSH

- Мониторьте логи: Проверяйте SSH-логи на сервере на предмет подозрительной активности

- Используйте нестандартные порты SSH: Измените стандартный SSH-порт (22) для снижения риска автоматизированных атак

Создание SSH-туннелей в Linux

Доступ к консоли I2P

Создайте скрипт для автоматического установления туннелей:

#!/bin/bash

# i2p-tunnel.sh

ssh -f -N -L 7657:127.0.0.1:7657 i2p@20.228.143.58

echo "I2P tunnel established"

Сделайте его исполняемым:

chmod +x i2p-tunnel.sh

./i2p-tunnel.sh

Несколько туннелей

Создайте службу systemd для автоматического создания туннелей:

sudo nano /etc/systemd/system/i2p-tunnel.service

Добавить:

[Unit]

Description=I2P SSH Tunnel

After=network.target

[Service]

ExecStart=/usr/bin/ssh -NT -o ServerAliveInterval=60 -o ExitOnForwardFailure=yes -L 7657:127.0.0.1:7657 i2p@20.228.143.58

Restart=always

RestartSec=10

User=your-username

[Install]

WantedBy=multi-user.target

Включить и запустить:

sudo systemctl enable i2p-tunnel

sudo systemctl start i2p-tunnel

Advanced Tunneling

Пользовательский локальный порт

Создайте SOCKS прокси для динамической переадресации:

ssh -D 8080 user@remote-server

Настройте ваш браузер на использование 127.0.0.1:8080 в качестве SOCKS5 прокси.

Reverse Tunneling

Разрешить удалённому серверу доступ к сервисам на вашей локальной машине:

ssh -R 7657:127.0.0.1:7657 user@remote-server

Порт уже используется

Туннелирование через промежуточный сервер:

ssh -J jumphost.example.com -L 7657:127.0.0.1:7657 user@final-server

Conclusion

SSH-туннелирование — это мощный инструмент для безопасного доступа к удалённым I2P router и другим сервисам. Независимо от того, используете ли вы Windows, Linux или Mac, процесс прост и обеспечивает надёжное шифрование ваших соединений.

Для дополнительной помощи или вопросов посетите сообщество I2P: - Форум: i2pforum.net - IRC: #i2p в различных сетях - Документация: I2P Docs

Туннели I2P

Туннели являются основным строительным блоком сети I2P. Они представляют собой однонаправленные пути, через которые проходит трафик. Каждый tunnel состоит из последовательности роутеров, и трафик, проходящий через tunnel, шифруется на каждом hop (прыжке).

Типы туннелей

Существует два основных типа туннелей:

- Входящие туннели (Inbound tunnels): используются для получения данных от других роутеров в сети

- Исходящие туннели (Outbound tunnels): используются для отправки данных другим роутерам в сети

Для обеспечения анонимности и коммуникации требуются как входящие, так и исходящие туннели.

Структура туннелей

Каждый tunnel состоит из:

- Шлюз (Gateway): точка входа в tunnel

- Участники (Participants): промежуточные роутеры в tunnel

- Конечная точка (Endpoint): точка выхода из tunnel

Длина tunnel (количество hop’ов) может варьироваться, но обычно составляет от 2 до 3 роутеров для баланса между производительностью и анонимностью.

Создание туннелей

Когда роутер создает tunnel:

- Выбирает случайные роутеры из netDb

- Создает набор ключей шифрования для каждого hop

- Отправляет запросы на построение tunnel всем выбранным роутерам

- Ожидает подтверждения от всех участников

После успешного создания tunnel публикуется в leaseSet роутера.

Пулы туннелей

Роутеры поддерживают несколько активных туннелей одновременно:

- Пул входящих туннелей: несколько параллельных inbound tunnels

- Пул исходящих туннелей: несколько параллельных outbound tunnels

Это обеспечивает резервирование и балансировку нагрузки.

Время жизни туннелей

Туннели имеют ограниченное время жизни (обычно 10 минут) по соображениям безопасности. Роутеры автоматически создают новые туннели до истечения срока действия старых, чтобы обеспечить непрерывную работу.

Руководство изначально создано Stormy Cloud , адаптировано для документации I2P.